België leek de afgelopen weken een geliefkoosd doelwit voor hackers. En toch is de strijd tegen cybercriminaliteit verre van verloren.

De afgelopen maanden werd België opgeschrikt door drie zware gevallen van cybercriminaliteit. Begin maart was er een lek bij Microsoft Exchange. Enkele weken later veroorzaakten hackers een zware storing bij de netwerkdienstenleverancier van de federale overheid, Belnet. En duizenden Belgen merkten dat hun smartphone een superverspreider van phishingberichten was geworden, nadat ze op frauduleuze links hadden geklikt.

Belletjetrek bij Belnet

Op 4 mei omstreeks 11 uur zagen medewerkers van Belnet vreemde trafiekstromen op hun netwerk. Het is de start van een zware distributed denial of service-aanval (DDOS, zie kader onderaan De ene cyberaanval is de andere niet). Die digitale versie van belletjetrek overbelast heel snel het netwerk van Belnet en veel overheidsdiensten ondervinden urenlang hinder, met Tax-on-web en het reservatiesysteem voor covid-vaccinaties als de meest mediagenieke slachtoffers. De hinder is zo wijdverspreid vanwege de sleutelpositie van Belnet. De overheidsorganisatie verbindt de netwerken van haar klanten met elkaar en met de buitenwereld. Die klanten vallen uiteen in twee grote groepen: een 200-tal universiteiten, hogescholen en andere kennisinstellingen, en overheidsdiensten. Die opzet lijkt te zondigen tegen een van de gouden regels van de cybersecurity: vermijd een single point of failure.

We hebben veel ervaring met DDOS-aanvallen. Elke dag wordt wel een van onze klanten onder vuur genomen’ Dirk Haex, Belnet

“Ons netwerk omvat heel veel connecties met de buitenwereld en andere vormen van reservecapaciteit”, reageert Dirk Haex, de technisch directeur van Belnet. “We hebben veel ervaring met DDOS-aanvallen. Elke dag wordt wel een van onze klanten onder vuur genomen. Maar zo’n zware aanval hadden we nog nooit gezien. Ik ben een uur na de eerste melding uit een vergadering gehaald om met onze risicoafdeling de aanval te analyseren. We zijn op zulke zaken voorbereid. We activeerden meteen ons crisiscommunicatieplan en meldden via alle mogelijk kanalen aan de buitenwereld dat er hinder was op ons netwerk. We konden niet inschatten hoe groot de hinder was voor onze klanten, daarom wilden we zo ruim mogelijk communiceren – al was het maar omdat veel ambtenaren en studenten thuis werken. Voor alle duidelijkheid: het ging om de netwerkconnecties. De datacenters van bijvoorbeeld Tax-on-web zijn blijven werken.”

“We stonden ook in contact met het Computer Emergency Response Team (CERT) en het Centrum voor Cybersecurity België (CCB)”, vervolgt Haex. “Ondertussen vingen onze technische mensen de aanval op. We hebben daar software voor. Het werd snel duidelijk dat het een complexe aanval was, waarin de aanvallers hun tactiek voortdurend aanpasten. Maar tegen 17 uur was het kat-en-muisspelletje gedaan. De ochtend na de aanval hebben we een klacht ingediend bij de federale Computer Crime Unit, die de daders opspoort. We hebben de hinder kunnen beperken, maar we waren een beetje van de kaart. We streven naar een performante dienstverlening, dus konden we dit moeilijk verkroppen. 100 procent garantie bestaat niet, maar in de dagen na het incident hebben we extra maatregelen genomen.”

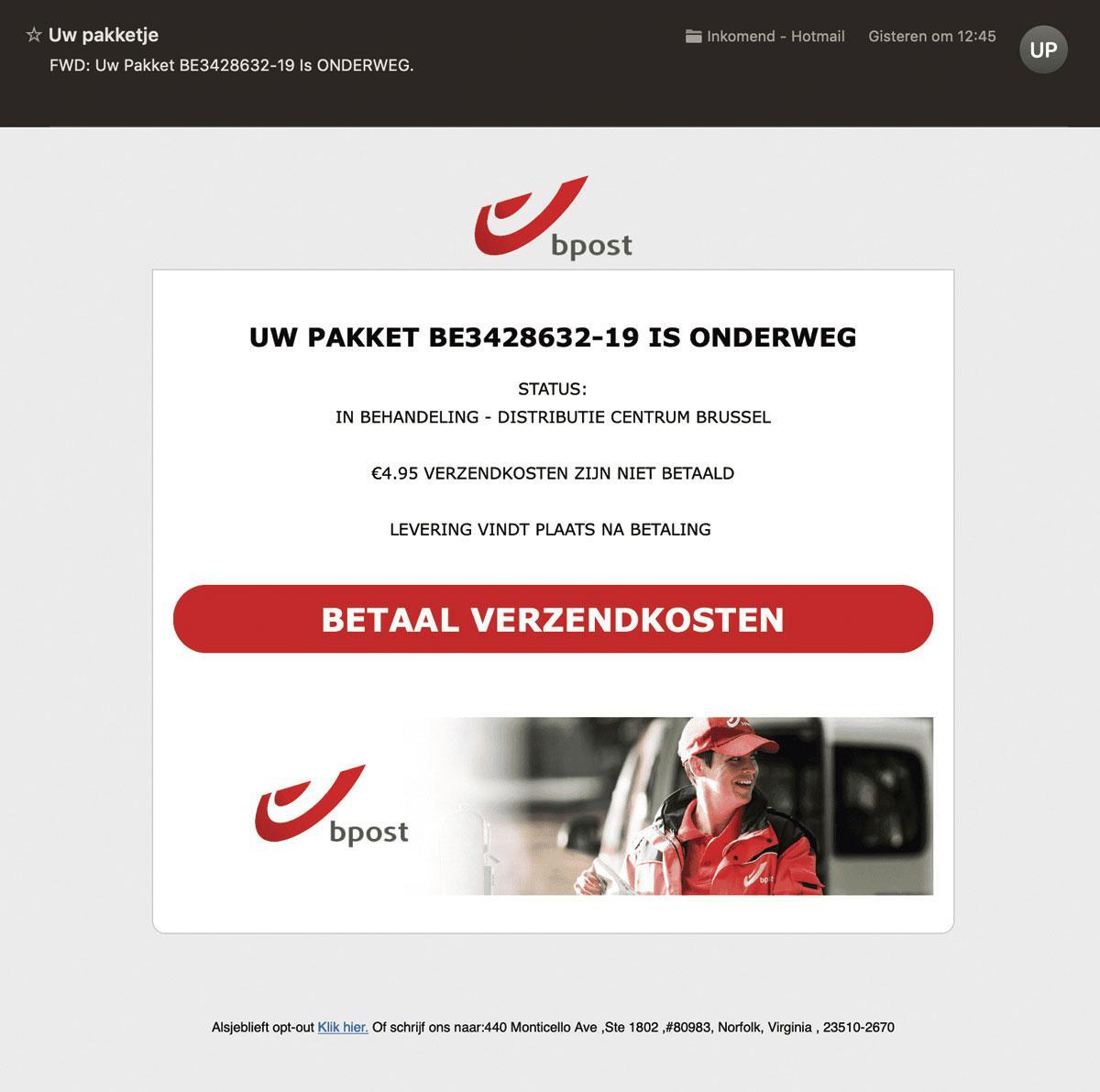

De frauduleuze bpost-berichtjes

Het CCB is het hoogste orgaan voor cyberveiligheid in België. Het ziet toe op de strategie en de uitvoering van het Belgische cyberveiligheidsbeleid. Voor directeur Miguel De Bruycker is het Belnet-dossier al wat achter de rug, want sinds vorige week is er met de bpost-aanval een veel ernstiger incident. Sms’jes die zogezegd van bpost komen, bevatten een link waarmee mensen hun pakje kunnen volgen. Wie de link opent op een smartphone met het Android-besturingssysteem, krijgt de vraag om een app te installeren, die echter de smartphone en de contactenlijst kaapt. Daardoor kunnen de hackers in naam van hun slachtoffers berichtjes sturen, wat de slaagkans verhoogt. “Meer dan 10,000 smartphones zijn al met die Flubot-malware geïnfecteerd”, zegt De Bruycker. “Dat is ongelofelijk veel. Een lichtpuntje is wel dat mensen massaal de verdachte berichtjes hebben gemeld via verdacht@safeonweb.be, daardoor hebben we veel frauduleuze links kunnen blokkeren.”

We oefenen minstens één keer per jaar voor zo’n zeer zwaar incident’ Miguel De Bruycker, Centrum voor Cybersecurity België

“Bij de bpost-sms’jes zijn we operationeel veel nauwer betrokken dan bij de aanval op de Belnet-infrastructuur”, gaat De Bruycker voort. “De impact is veel groter. We hebben een permanentie in het Nationaal Crisiscentrum, dat voortdurend de meest uiteenlopende incidenten analyseert, en waarvan wij het cybergedeelte voor onze rekening nemen. Bij het CCB gebeurt een eerste analyse. Is de zaak ernstig genoeg, dan wordt het CERT erbij gehaald. Zij kunnen slachtoffers van cyberaanvallen ook operationeel bijstaan. Is de toestand zeer ernstig, dan kunnen we de aanval als een nationale crisis bestempelen, het allerhoogste niveau. Maar dan moet er echt een gevaar zijn voor de openbare orde of de fysieke of financiële infrastructuur van ons land. We oefenen minstens één keer per jaar voor zo’n zeer zwaar incident. We sluiten dan vaak aan bij een oefening van de NAVO of de Europese Unie. Die internationale rampoefeningen zijn heel belangrijk, zeker omdat er bij zulke zware incidenten ook internationale coördinatie en communicatie nodig zijn.”

Lees verder onder de video

Een lek in Microsoft Exchange

De Belnet en de bpost-voorbeelden wekken misschien de indruk dat het Belgische cyberveiligheidsbeleid pas in actie schiet wanneer het te laat is, maar de CCB probeert wel degelijk proactiever te werken. Begin maart meldde Microsoft vier kritieke veiligheidslekken in zijn Exchange-software, de mailserver die miljoenen bedrijven en organisaties gebruiken. Hackers zouden zo de mailserver kunnen overnemen en heel gevoelige informatie stelen. De techgigant riep op om meteen een beveiligingsupdate te installeren.

Wereldwijd ontstond er een race tegen de klok en België nam een valse start, zegt De Bruycker. “De eerste weken van maart scoorde België ondermaats. Het aandeel onveilige Exchange-servers lag hier hoger dan het Europese gemiddelde. Dat is een enorm risico, want onveilige servers zijn gemakkelijk via het internet op te sporen. Naast een oproep in de media hebben wij toen zelf een lijst opgesteld met de IP-adressen van onveilige servers in België. We hebben die gekoppeld aan de juiste domeinnaam en dan op goed geluk een mail gestuurd naar hun infoadressen. Van 80 procent kregen we een positief antwoord, na tien dagen zaten we fors onder het Europese gemiddelde en stilaan scoorden we als de beste in de Benelux.” Die aanvankelijke slechte score verbaast De Bruycker mij niet. “België is een land met veel kleine kmo’s en eenmanszaken, die vaak te weinig IT-expertise hebben of inroepen. Ik zou adviseren om altijd automatisch updates van de veiligheidssoftware te installeren.”

“Je kunt het belang van updates niet overschatten. Elke dag worden op VulDB, de belangrijkste database van veiligheidslekken, gemiddeld vijftig nieuwe kwetsbaarheden gepubliceerd. We houden dat nauwgezet in het oog en proberen met speciale zoekmachines kwetsbare Belgische organisaties op te sporen en te waarschuwen. Cybercriminaliteit is sterk geprofessionaliseerd, meestal hebben ze specialisten die veiligheidslekken zoeken, een andere breekt binnen en steelt login-gegevens. Die worden dan weer op onlinemarktplaatsen op het dark web (een moeilijker toegankelijk gedeelte van het internet, nvdr) te koop aangeboden aan hackers die op zoek zijn naar slachtoffers. Daarom volgen we ook wat er op het dark web gebeurt. Het is dus echt van belang om je software up-to-date te houden. Ik maak me grote zorgen over het internet der dingen. Zowat elk toestel kan nu met het internet worden verbonden, maar de elektronicafabrikanten pushen hun veiligheidsupdates te weinig. Na enkele jaren worden die apparaten enorme veiligheidsrisico’s. We zien nu botnets (automatisch werkende computers, nvdr) van 10.000 gekaapte computers, maar in toekomst kunnen dat er gemakkelijk 1 miljoen worden, van computers tot slimme koelkasten. Dat allemaal beveiligen wordt een enorme uitdaging.”

In vergelijking met de buurlanden investeren we te weinig in cyberveiligheid. Dat is een probleem, want cybercriminelen zoeken altijd naar de zwakste punten’ Bart Preneel, KU Leuven

“Deze zomer lanceert het CCB de Safe on Web. Die zal algemene waarschuwingen geven, maar bijvoorbeeld ook toestemming vragen voor een veiligheidscheck van uw wifinetwerk, of om kwetsbare apparaten op te sporen. Volgend jaar komt er een specifieke app voor bedrijven. We hebben al gelijkaardige systemen voor kritieke infrastructuur zoals energiecentrales. Het is vooral een kwestie om cybercriminaliteit te voorkomen, de gemiddeld kmo of burger hoeft niet echt te vrezen voor cyberaanvallen van een staat of voor industriële spionage”, zegt De Bruycker.

Veel expertise

Hoe zwaar de aanvallen van de afgelopen weken ook waren, België lijkt ze behoorlijk te kunnen pareren. Dat komt omdat de diensten telkens weer bijleren, en omdat zwaar gehamerd wordt op discipline bij de gebruikers. Desondanks blijft de strijd een race tegen de tijd. De risico’s worden groter en dat zie je ook aan het CCB. In 2015 was directeur De Bruycker nog een van de enige twee personeelsleden, nu bestaat de dienst uit 53 medewerkers en het plan is om door te groeien naar 100. “Onze groei is wat afgevlakt geweest, omdat er lang een regering in lopende zaken was. Nu kunnen we opnieuw de cyberdreiging bijbenen.”

“Met de bescheiden budgetten leveren het CCB en de Federal Computer Crime Unit goed werk”, zegt professor Bart Preneel, die aan de KU Leuven de vakgroep Computerbeveiliging en Industriële Cryptografie leidt. “Maar in vergelijking met de buurlanden investeren we te weinig. Dat is een probleem, want cybercriminelen zoeken altijd naar de zwakste punten. Bovendien zijn we pas laat wakker geworden, er is pas echt beleid gekomen nadat onder de regering-Di Rupo de federale overheidsdienst Buitenlandse Zaken gehackt is. En voor de bescherming van kritieke sectoren was een Europese richtlijn nodig. De relatief grote autonomie van de overheidsdiensten en onze ingewikkelde staatsstructuur zijn bijkomende handicaps. Er zijn wel opstekers. Er is hier zeer veel cybersecurity-expertise, onder door sterke privéspelers en door de aanwezigheid van cruciale organisaties zoals de NAVO en de transactieverwerker Swift. Maar die expertise stroomt nog te traag door naar de kmo’s, ondanks de inspanningen van organisaties als Agoria, VBO en Unizo.”

En dan is er nog de vraag van de politieke verantwoordelijkheid. Het CCB rapporteert rechtstreeks aan de premier. Kamerlid Michael Freilich, die voor de N-VA-fractie onder meer cybersecurity opvolgt, vindt dat geen goede constructie. “Een premier moet met honderden dingen tegelijk bezig zijn”, stelt Freilich. “Het is veel logischer een minister van Binnenlandse Zaken en Cyberveiligheid te hebben. Natuurlijk moeten ook de bevoegde diensten operationeel worden versterkt, maar ook in de regering moet deze kwestie worden opgewaardeerd.”

Cybercriminaliteit en -spionage zijn geen cyberoorlog

Een deel van de Verenigde Staten kampt met een tekort aan brandstof na een ransomware-aanval op de facturatiesoftware van een uitbater van pijpleidingen. Wellicht is die het werk van cybercriminelen die op geld uit zijn.

Ook steeds meer gewapende conflicten gaan gepaard met zware cyberaanvallen, net door de kwetsbaarheid van de infrastructuur. In Oekraïne legden Russische hackers in 2017 een groot deel van de energie-infrastructuur plat. De grootmachten, maar ook landen zoals Iran, hebben de capaciteit om andere landen zwaar te treffen. Dat zoiets maar sporadisch gebeurt, komt vooral omdat de Verenigde Staten en de andere grootmachten een cyberaanval met fysieke schade als doel, als een oorlogsdaad zien die met conventionele of zelfs nucleaire wapens beantwoord kan worden. België moet dus niet direct vrezen voor zo’n cyberoorlogsdaad van pakweg Rusland. Als lid van de NAVO kan ons land schuilen achter de afschrikwekkende militaire overmacht van de Verenigde Staten.

Grootmachten blijven wel elkaar en zwakkere landen zoals België viseren met cyberaanvallen, met het oog op spionage. Alleen is de lijn tussen spionage en sabotage (en dus zware schade) soms gevaarlijk dun. Experts wijzen al langer op de noodzaak van een internationaal verdrag dat onder meer het onderscheid tussen cyberspionage en oorlogvoering duidelijk aflijnt.

De ene cyberaanval is de andere niet

DDOS (distributed denial of service)

Deze hackers proberen een systeem plat te leggen door het te bestoken met enorme hoeveelheden pakketjes data. Soms wordt het ook gebruikt als een afleidingsmanoeuvre om binnen te breken.

Phishing

Logins of andere gevoelige gegevens stelen door massaal e-mails of berichtjes te sturen. Men probeert slachtoffers die gegevens te ontfutselen door zich voor te doen als een te vertrouwen partij, een bank bijvoorbeeld. Als de aanval heel gericht is en de slachtoffers bijvoorbeeld met de juiste naam of titel worden aangesproken, heeft men het over spearphishing.

Ransomware

Software die hackers installeren om systemen te gijzelen en losgeld te vragen voor de versleutelde data, eventueel met de dreiging de data publiek te maken. Experts raden aan niet in te gaan op die afpersing, maar de systemen te wissen en back-ups terug te zetten.

10000 Smartphones zijn besmet na een vals bericht van bpost.

50 nieuwe veiligheidslekken worden elke dag gemeld op VulDB, de belangrijkste database voor digitale kwetsbaarheden.